Sito che ha la grafica di tutte le copertine di queste due autorevoli testate italiane di alta fedeltà:

https://www.fotovr.it/fotovr/Foto_album/Pagine/Editoria_Stereoplay.html

https://www.fotovr.it/fotovr/Foto_album/Pagine/Editoria_Suono.html

Appunti tecnici

Sito che ha la grafica di tutte le copertine di queste due autorevoli testate italiane di alta fedeltà:

https://www.fotovr.it/fotovr/Foto_album/Pagine/Editoria_Stereoplay.html

https://www.fotovr.it/fotovr/Foto_album/Pagine/Editoria_Suono.html

Volevo portare a conoscenza questi video in quanto partono veramente da zero e sono spiegati molto bene.

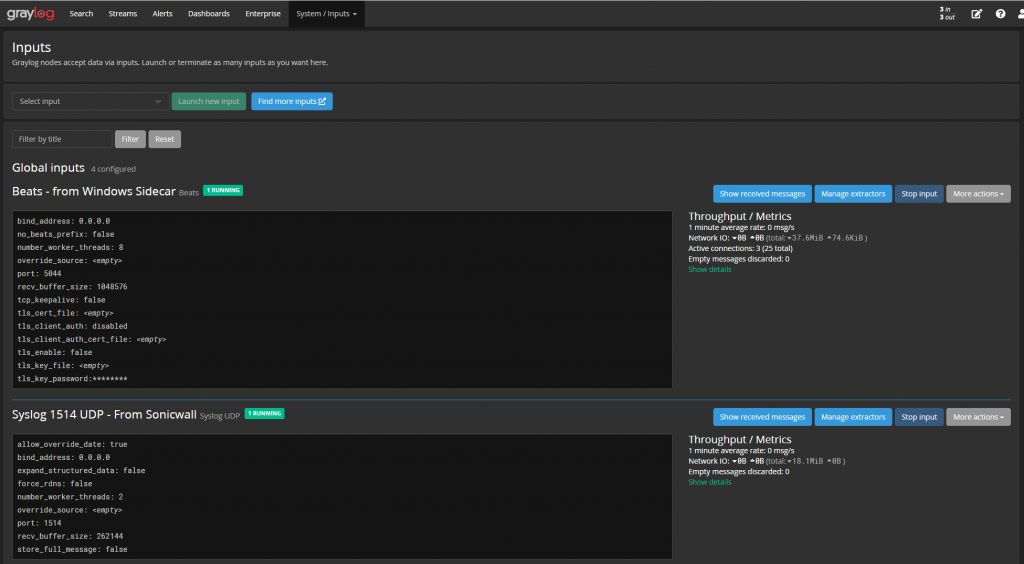

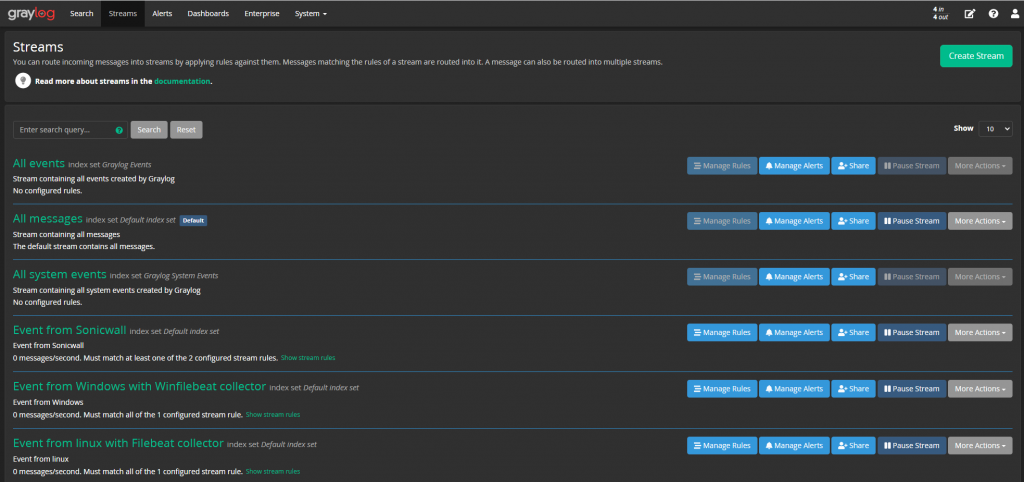

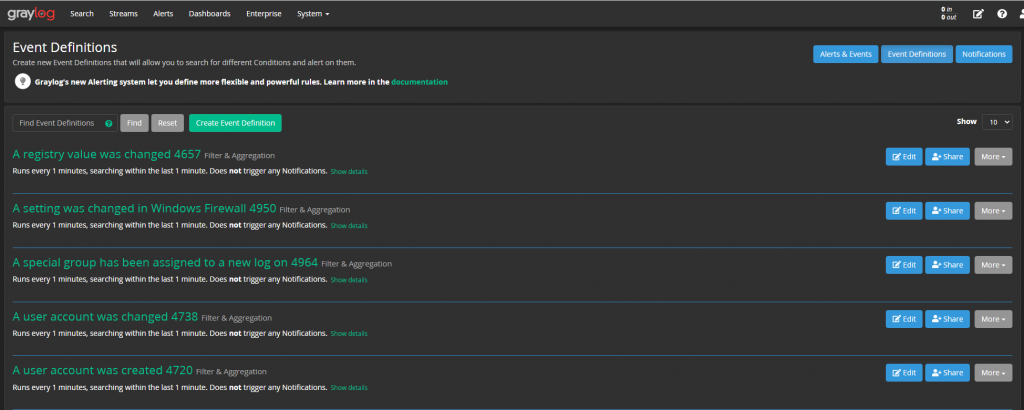

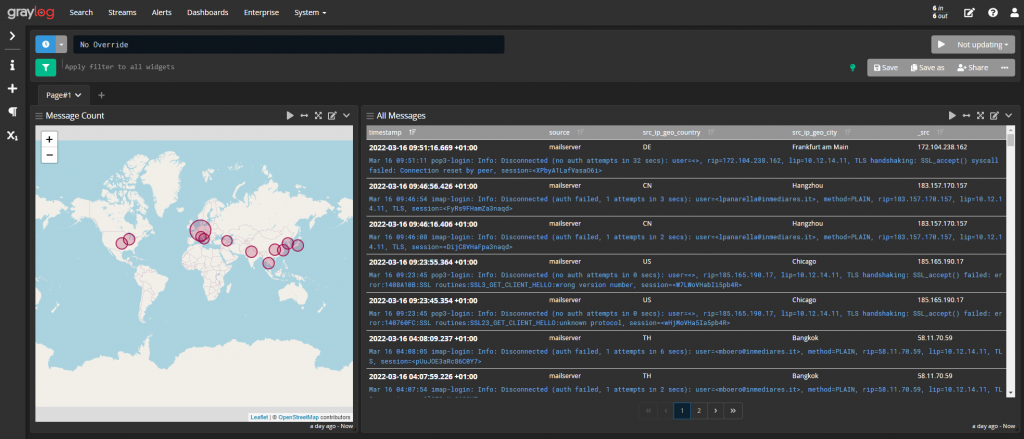

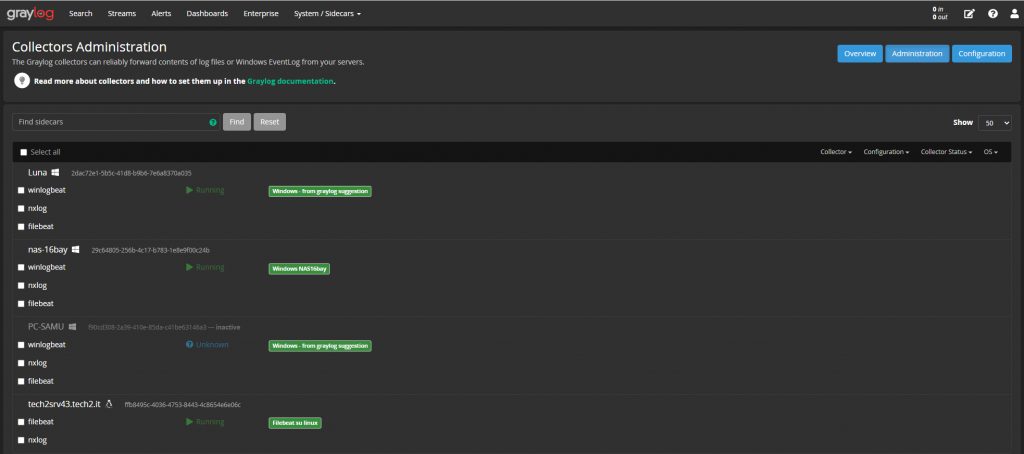

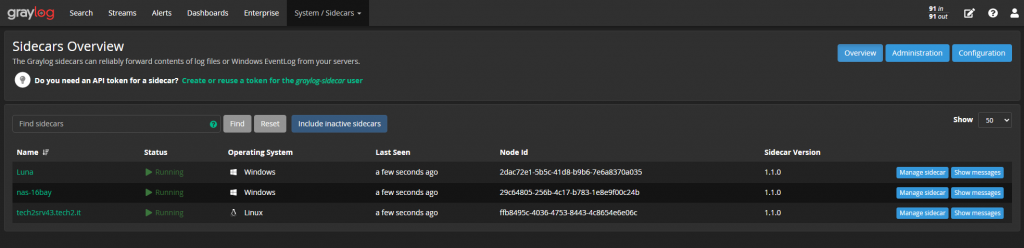

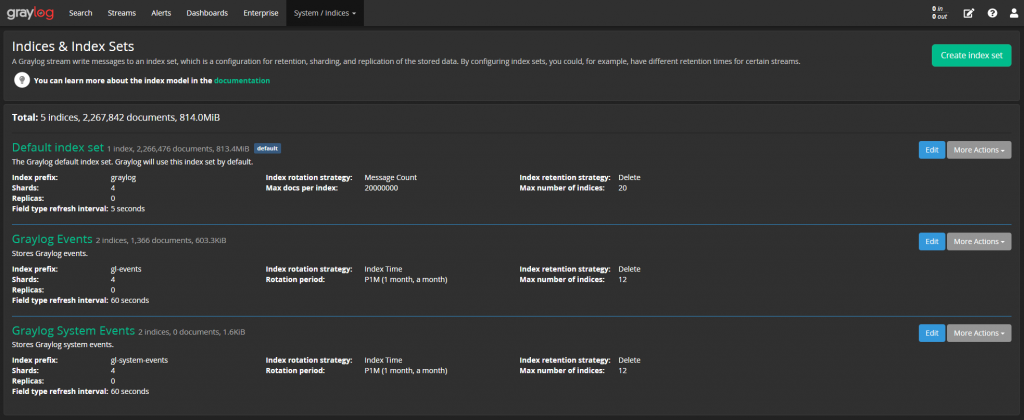

Graylog è un’applicazione linux che permette di registrare i log provenienti dai device di una rete. Graylog è molto di più di un syslog server come rsyslog. Elenco alcune caratteristiche chiave che rendono fruibile questo prodotto.

Installazione su Windows in modalità silent:

graylog_sidecar_installer_1.0.0-1.exe /S -SERVERURL=http:/put.your.ip.here:9000/api -APITOKEN=yourapitoken

"C:\Program Files\graylog\sidecar\graylog-sidecar.exe" -service install

"C:\Program Files\graylog\sidecar\graylog-sidecar.exe" -service start

Installazione su linux Redhat/CentOS/Rocky/Alma

Bisogna installare sia il sidecar che il filebeat che sarebbe il collector:

[root@mario~]# rpm -Uvh graylog-sidecar-1.2.0-1.x86_64.rpm

Verifying… ################################# [100%]

Preparing… ################################# [100%]

Updating / installing…

1:graylog-sidecar-1.2.0-1 ################################# [100%]

graylog-sidecar -service install

systemctl enable graylog-sidecar

systemctl start graylog-sidecar[root@mario ~]# rpm -Uvh filebeat-8.5.2-x86_64.rpm

warning: filebeat-8.5.2-x86_64.rpm: Header V4 RSA/SHA512 Signature, key ID d88e42b4: NOKEY

Verifying… ################################# [100%]

Preparing… ################################# [100%]

Updating / installing…

1:filebeat-8.5.2-1 ################################# [100%]

Poi bisogna configurare Sidecar per connettersi al server graylog con la propria API editando il file:

[root@mario ~]# vi /etc/graylog/sidecar/sidecar.yml

Semplicemente inserire in questo file, nelle prime righe l’ip del server e la API generata precedentemente.

Potrebbe capitare che snmp che funzionava sino a ieri, oggi non parte e non da nessun errore.. via cli con il comando “/etc/init.d/snmp start” non da nessun errore. Io ho risolto cosi’:

ps ax | grep snmp (non vedi nessun processo attivo)

netstat -nau (vedi che c’e’ la posta 161 in ascolto su 0.0.0.0)

lsof -i :161 (ti accorgi che c’e’ un processo che la tiene attiva)

nel mio cas era top e sh – killando entrambi i processi puoi far ripartire il tuo snmp ed ora funziona normalmente.

Mi e’ capitato che, dopo uno shutdown inatteso, le share della qnap diventino inspiegabilmente lente, del tipo che se sfogli i folder si aprono normalmente sinao a che ne apri uno che ci mette un paio di minuti ad aprirlo. Questo è il sintomo piu’ evidente. Se ti logghi in CLI e fai un “px ax” trovi che quando si ‘blocca’ il listing del ‘ps ax’ si ferma.. se dai un po’ di enter vedrai che la macchina ti fa l’eco sul video del tuo enter facendoti vedere delle linee vuote. Quando il ‘ps ax’ si sblocca se vai a vedere la prossima riga è un processo SMB connesso ad un utente. Non farti fregare, l’utente non centra anche se ti pare che sia sempre lo stesso o quasi. Dopo numerosi tentativi e aggiornamenti la soluzione è nel fare il rejoin al dominio.

Date un’occhiata a questo documento: https://www.youtube.com/watch?v=JiVY0j8xCnc

Da wikipedia: https://it.wikipedia.org/wiki/Majak#:~:text=e%20dai%20bacini.-,Incidente%20del%201957,l’esplosione%20del%20serbatoio%20stesso.

Potrebbe succedere che rsyslog non invii il nome che desideriamo nel server syslog. Per avere l’host inviato al syslog corrispondente al nome dell’host basta scrivere in /etc/rsyslog.conf la seguente istruzione:

$PreserveFQDN on

Ho trovato due articoli che spiegano le varie differenze e lo scandalo dei dischi SMR-based

openssl pkcs12 -in [yourfile.pfx] -nocerts -nodes -out [keyfile-encrypted.key] # use this command if the first command generates empty certificate.

2. openssl rsa -in [keyfile-encrypted.key] -out server.key

3. openssl pkcs12 -in [yourfile.pfx] -clcerts -nokeys -out server.crt

4. openssl pkcs12 -in [certificate.pfx] -cacerts -nokeys -out [server-ca.crt]

5. openssl pkcs7 -print_certs -in [yourfile.p7b] -out server.crt (OPZIONALE)

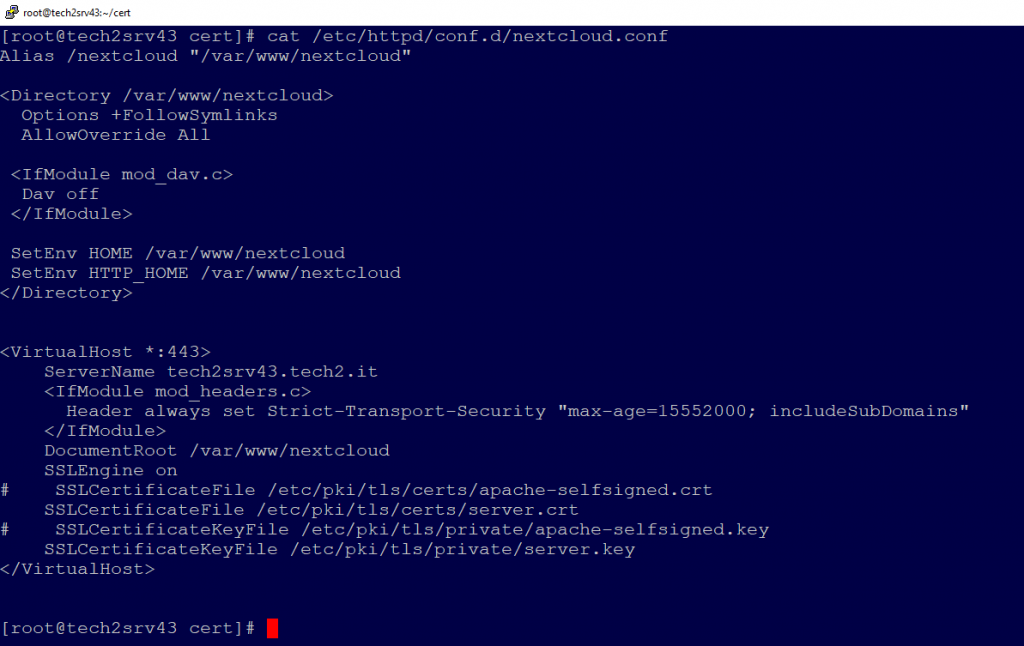

A questo punto copiare il .cer in /etc/pki/tls/certs/ e il .key in /etc/pki/tls/private/

Dopo puntare questi file come in esempio:

Convalida l’indentità del mittente.

Le persone si confondono sempre tra la firma e-mail personalizzata (che funziona come un piè di pagina per le e-mail in uscita) e la firma digitale del certificato di firma digitale dell’e-mail. La firma e-mail personalizzata viene aggiunta automaticamente a tutti i messaggi in uscita (in base alle impostazioni e-mail), ma chiunque può semplicemente copiarla e incollarla e manometterla. Il certificato di firma digitale della posta elettronica, invece, ti consente di inserire una firma digitale sulla tua posta elettronica, che solo tu puoi generare utilizzando le chiavi private del tuo server. Questo aiuta i tuoi destinatari di posta elettronica ad autenticarti come mittente. Quando un’e-mail è firmata digitalmente, i destinatari possono vedere una piccola icona a nastro nell’e-mail (vedi lo screenshot qui sotto). Quando i destinatari fanno clic sull’icona, verranno visualizzati il nome del mittente, l’indirizzo e-mail e l’oggetto dell’e-mail originale. Nessuno può modificare questi dettagli. Questo è il modo in cui un certificato di firma digitale della posta elettronica fornisce la prova dell’identità del mittente.

Benefici:

Garantisce l’integrità del messaggio

Un certificato di firma digitale e-mail esegue l’hashing e crittografa l’intero contenuto dell’e-mail, inclusi eventuali allegati, insieme alla firma digitale. Hashing significa convertire i dati in una stringa di numeri e lettere di dimensioni fisse utilizzando un algoritmo. Ogni valore hash è unico. Quindi, anche se il mittente invia nuovamente la stessa e-mail allo stesso destinatario, il valore hash sarebbe diverso per entrambe le e-mail. Quando il destinatario riceve l’e-mail, il suo server genera un altro valore hash, che deve corrispondere al valore hash dell’e-mail ricevuta. Anche la più piccola modifica ai dati inviati si tradurrà in un diverso valore hash, che aiuta i destinatari a riconoscere che c’è qualcosa di sospetto nell’e-mail. L’identico valore hash garantisce che il contenuto delle e-mail sia intatto e nelle stesse condizioni in cui si trovava al momento dell’invio.