Potrebbe succedere che rsyslog non invii il nome che desideriamo nel server syslog. Per avere l’host inviato al syslog corrispondente al nome dell’host basta scrivere in /etc/rsyslog.conf la seguente istruzione:

$PreserveFQDN on

Appunti tecnici

Potrebbe succedere che rsyslog non invii il nome che desideriamo nel server syslog. Per avere l’host inviato al syslog corrispondente al nome dell’host basta scrivere in /etc/rsyslog.conf la seguente istruzione:

$PreserveFQDN on

Ho trovato due articoli che spiegano le varie differenze e lo scandalo dei dischi SMR-based

openssl pkcs12 -in [yourfile.pfx] -nocerts -nodes -out [keyfile-encrypted.key] # use this command if the first command generates empty certificate.

2. openssl rsa -in [keyfile-encrypted.key] -out server.key

3. openssl pkcs12 -in [yourfile.pfx] -clcerts -nokeys -out server.crt

4. openssl pkcs12 -in [certificate.pfx] -cacerts -nokeys -out [server-ca.crt]

5. openssl pkcs7 -print_certs -in [yourfile.p7b] -out server.crt (OPZIONALE)

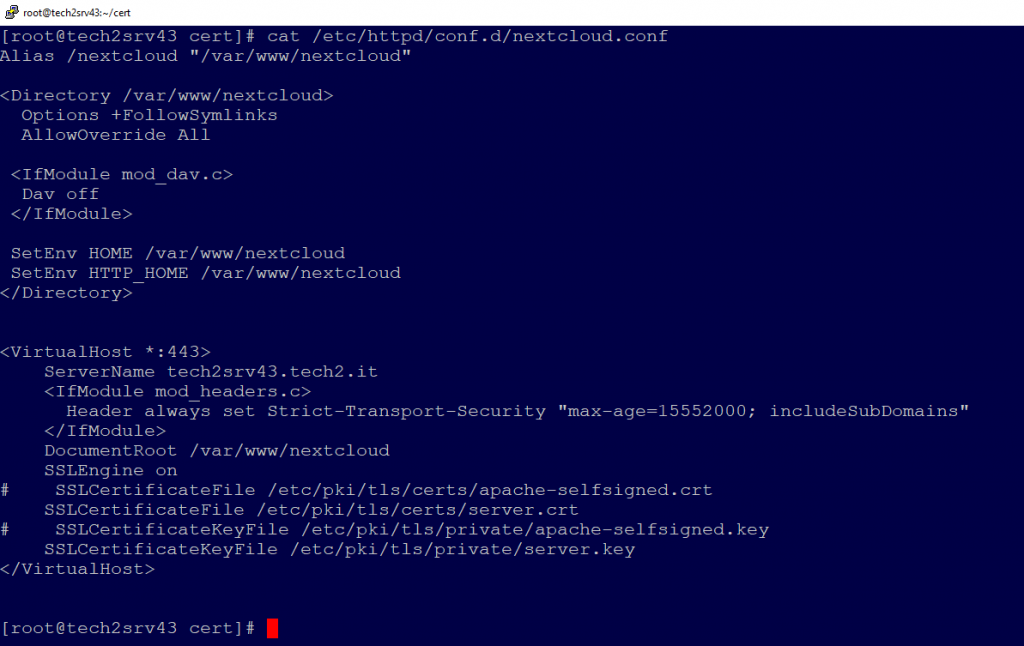

A questo punto copiare il .cer in /etc/pki/tls/certs/ e il .key in /etc/pki/tls/private/

Dopo puntare questi file come in esempio:

Convalida l’indentità del mittente.

Le persone si confondono sempre tra la firma e-mail personalizzata (che funziona come un piè di pagina per le e-mail in uscita) e la firma digitale del certificato di firma digitale dell’e-mail. La firma e-mail personalizzata viene aggiunta automaticamente a tutti i messaggi in uscita (in base alle impostazioni e-mail), ma chiunque può semplicemente copiarla e incollarla e manometterla. Il certificato di firma digitale della posta elettronica, invece, ti consente di inserire una firma digitale sulla tua posta elettronica, che solo tu puoi generare utilizzando le chiavi private del tuo server. Questo aiuta i tuoi destinatari di posta elettronica ad autenticarti come mittente. Quando un’e-mail è firmata digitalmente, i destinatari possono vedere una piccola icona a nastro nell’e-mail (vedi lo screenshot qui sotto). Quando i destinatari fanno clic sull’icona, verranno visualizzati il nome del mittente, l’indirizzo e-mail e l’oggetto dell’e-mail originale. Nessuno può modificare questi dettagli. Questo è il modo in cui un certificato di firma digitale della posta elettronica fornisce la prova dell’identità del mittente.

Benefici:

Garantisce l’integrità del messaggio

Un certificato di firma digitale e-mail esegue l’hashing e crittografa l’intero contenuto dell’e-mail, inclusi eventuali allegati, insieme alla firma digitale. Hashing significa convertire i dati in una stringa di numeri e lettere di dimensioni fisse utilizzando un algoritmo. Ogni valore hash è unico. Quindi, anche se il mittente invia nuovamente la stessa e-mail allo stesso destinatario, il valore hash sarebbe diverso per entrambe le e-mail. Quando il destinatario riceve l’e-mail, il suo server genera un altro valore hash, che deve corrispondere al valore hash dell’e-mail ricevuta. Anche la più piccola modifica ai dati inviati si tradurrà in un diverso valore hash, che aiuta i destinatari a riconoscere che c’è qualcosa di sospetto nell’e-mail. L’identico valore hash garantisce che il contenuto delle e-mail sia intatto e nelle stesse condizioni in cui si trovava al momento dell’invio.

Se viene voglia di firmare digitalmente i messaggi in uscita, e non volete acquistare un certifcato perche’ siete dei MDF (morti di fame NDR) basta andare sul sito:

https://extrassl.actalis.it/portal/uapub/freemail?lang=en

Dopo qualche email di verifica, lo installate sulla vostra macchina e ora potete firmare digitalmente i messaggi in uscita… con outlook potete fare riferimento a questo link:

Buon divertimento…

Which Synology NAS models support the Btrfs file system?

Ricordati: solo con BTRFS Synology NAS puo’ eseguire snapshot.

| Series | Models |

|---|---|

| FS-series | FS6400, FS3600, FS3400, FS3017, FS2017, FS1018 |

| SA-series | SA3600, SA3400, SA3200D |

| 22-series | DS3622xs+, DS2422+ |

| 21-series | RS4021xs+, RS3621xs+, RS3621RPxs, RS2821RP+, RS2421RP+, RS2421+, RS1221RP+, RS1221+, DS1821+, DS1621xs+, DS1621+, DVA3221 |

| 20-series | RS820RP+, RS820+, DS1520+, DS920+, DS720+, DS420+, DS220+, DS620slim |

| 19-series | RS1619xs+, RS1219+, RS819, DS2419+II, DS2419+, DS1819+, DS1019+, DVA3219 |

| 18-series | RS3618xs, RS2818RP+, RS2418RP+, RS2418+, RS818RP+, RS818+, DS3018xs, DS1618+, DS918+, DS718+, DS218+, DS218, DS418, DS418play |

| 17-series | RS18017xs+, RS4017xs+, RS3617xs+, RS3617RPxs, RS3617xs, DS3617xsII, DS3617xs, DS1817+, DS1517+ |

| 16-series | RS18016xs+, RS2416RP+, RS2416+, DS916+, DS716+II, DS716+, DS216+II, DS216+, DS416play |

| 15-series | RS815RP+, RS815+, RC18015xs+, DS3615xs, DS2415+, DS1815+, DS1515+, DS415+ |

| 14-series | RS3614xs+, RS3614RPxs, RS3614xs, RS2414RP+, RS2414+, RS814RP+, RS814+ |

| 13-series | RS10613xs+, RS3413xs+, DS2413+, DS1813+, DS1513+, DS713+ |

| 12-series | RS3412RPxs, RS3412xs, RS2212RP+, RS2212+, RS812RP+, RS812+, DS3612xs, DS1812+, DS1512+, DS412+ |

| 11-series | RS3411RPxs, RS3411xs, DS3611xs |

https://kb.synology.com/en-us/DSM/tutorial/Which_Synology_NAS_models_support_the_Btrfs_file_system

Inoltre stai attento che molti modelli (ad esempio il DS-418) non e’ possibile aumentare la Ram, fai riferimento al link qui sotto.

https://nascompares.com/2019/05/09/synology-nas-unofficial-memory-upgrade-guide/

Compatibili con DSM 7

Antepongo a tutto, che questo articolo è frutto di una mia ignorantissima opinione, e visto che il sito e’ il mio, scrivo quello che voglio.

Oggi pare che ZFS sia il file system (certi dicono che e’ riduttivo chiamarlo cosi’.. magari lo chiamiamo pdorr che da piu’ l’idea di cosa fa). Diciamo che nel 2021 se non hai ZFS nei tuoi storage sei un poveraccio, [ https://www.youtube.com/watch?v=oRJFyHRasOU ] fa di tutto e di piu’ perche’ utilizzare NTFS oppure EXT4 che funzionano su 5×1019 server da 50 anni e hanno scritto e letto 5×10213 exabyte in tutto questo tempo.. vuoi mettere un superFS che fa troppe cose in piu’… ma cosa fa in piu’? Scrive e legge bit su un supporto magnetico/solito/ottico/alla crema .. ca%%0 vuoi che faccia un file system.. il frappe’?

Detto cio’ partiamo con i contro.. i pro li sanno tutti:

Vi siete mai chiesti perche’ se implementi ZFS su un NAS freeware dei piu’ noti (FreeNAS/TrueNAS) hai bisogno delle ram ECC? Diciamola meglio: e’ caldamente consigliata una motherboard che abbia ram/dimm ECC. Perche’ se un bit si gira, e’ meglio che la motherboard si fermi li dov’e’ che senno tutti i tiu dati vanni a finire nel ce%%0. Se invece si gira con un file system normale? Non succede nulla.. perche’ non ci sono controlli di errore, al massimo ti trovi un file rovinato (un file e non un file system.. sembra la stessa cosa ma non lo e’) inoltre continua a funzionare.. non ferma tutto il sistema.

Aggiunta di un disco, perche’ ti serve piu’ spazio. Ehm.. non si puo’.. eh ma minchia, non hai progettato il tuo storage in maniera precisa? Non sapevi che ‘praticamente’ un sistema ZFS-based non e’ scalabile? Cioe, mi spiego meglio, non e’ che non e’ scalabile.. ma devi comprargli N dischi alla volta.. devi fare un nuovo vdev e di solito un vdev è (almeno) un raidZ1 (3 HD) .. in sostanza se devi aumentare la dimensione del tuo pool devi aggiungere un vdev dello stesso ‘livello’ del precedente: esempio se ha un pool fatto da 3 hd da 6TB devi fare un’altro vdev con 3 hd da ‘almeno’ 6TB e aggiungerlo al pool… ora magari ti viene in mente che NON hai 3 posti per mettere 3 nuovi hard disk.. e allora.. pazienza.. c’e’ sempre l’ozione di sostituire i dischi uno a uno. Guarda qua: https://arstechnica.com/information-technology/2020/05/zfs-101-understanding-zfs-storage-and-performance/

Ma come??? Non posso aggiungere un disco nel 2021 con il file system piu’ fico del mondo?

Ehm.. no.. guarda qui: https://qastack.it/server/190207/how-can-i-add-one-disk-to-an-existing-raidz-zpool – in realta’ basta che cancelli tutto e lo rifai.. ah ah ah ma porc.. ma non era il massimo della vita? Con una qnap da 4 palanche aggiungi un disco e via.. per non parlare della Synology che con il loro SHR fanno anche di peggio fonte: https://kb.synology.com/it-it/DSM/tutorial/What_is_Synology_Hybrid_RAID_SHR

Vi pare che basti? Detto cio’ vi consiglio di usare ZFS perche’ e’ il massimo della vita a livello file system, pero’ devi usarlo su hardware di classe server con memorie ECC (mettici un buon UPS che non si sa mai) e almeno una dozzina di dischi da 6TB (che tanto non costa no un ca%%0

Qui c’e’ un articolo ‘serio’ su ZFS : https://www.guruadvisor.net/it/storage/238-alla-scoperta-di-zfs

Anche QNAP ammette che sul suo QTS Hero non e’ possibile aggiungere un hard drive al pool ZFS https://www.qnap.com/it-it/how-to/faq/article/can-i-add-an-individual-disk-to-expand-my-storage-pool-in-quts-hero-like-qts

In realtà c’e’ un motivo serio dietro a questa limitazione: ZFS è un sistema pensato per aziende e non per escape-from-the-house con budget limitati quindi il fatto di aggiungere un solo disco ad un raid5 ad esempio mette in serio pericolo i dati in quanto esegue delle operazioni potenzialmente senza ‘paracadute’… inoltre un raid5 che sta inserendo un nuovo membro è soggetto a prestazioni basse. Da qui l’idea che non e’ proprio una limitazione, ma e’ ‘by-design’ che non sia possibile modificare un VDEV…

Diciamo che per aggiungere DMARC devi prima avere attivato SPF e Dkim. Nella realta’ DMARC è solo un record nel dns che in sostanza definisce cosa fare con i messaggi che violano spf e dkim.

Esempio di record DMARC preso da aruba.it che si spiega praticamente da solo:

_dmarc.aruba.it. 581 IN TXT “v=DMARC1; p=none; sp=none; fo=1; rua=mailto:dmarcreport@aruba.it”

Nel dns si inserisce un record TXT che come nome ha _dmarc e nei valori si inseriscono i seguenti parametri:

v=DMARC1 ; la versione di DMARC per ora è un campo obbligatorio che come valore ha sempre DMARC1 (almeno per ora)

p=none ; Cosa fare con le email che violano spf e/o dkim : puoi dire none ovvero non fare nulla, p=quarantine oppure p=reject – tipicamente ho visto che si usa none.. ma puoi scegliere cosa deve fare il ricevente delle email che violano il protocollo.

sp=none ; cosa fare con le email dei sottodomini che violano il protocollo

fo=1 ; fornisce informazioni sulla generazione dei report di violazione

rua=dmarcreport@aruba.it ; dove inviare i report delle violazioni.

In un record DMARC devono essere ALMENO presenti i seguenti parametri:

v=DMARC1; p=none; rua=mailto:mail@mail.it

Il sistema DKIM serve per firmare digitalmente le email in uscita da un server ma non crittograffate, quindi se non controlli dkim, pazienza.. semplicemente non vedi che la mail e’ firmata digitalmente ma ricevi normalmente.

Il dkim funziona in questo modo: si mette la chiave pubblica su un record TXT del dns mentre la chiave privata e’ usata dal server SMTP per firmare digitalmente la mail in uscita. In questo modo si ottengono due vantaggi:

1 – Certifica che la mail in uscita arriva realmente dal server email sorgente.

2 – Certifica che la mail non ha subito modifiche durante il trasferimento.

Facciamo un esempio pratico: prendiamo una mail in arrivo da esempio@test.it che e’ firmata digitalmente da dkim,

Come vedi ci sono diverse variabili, una di queste è il ‘selector’ che e’ una stringa di caratteri ‘a caso’ che serve al server email ricevente di contattare il DNS per richiesdere la chiave pubblica. Aruba ha scelto di scrivere ‘a1’ nel selector, poteva scrivere ‘a2’ oppure ‘paperina’ o quello che gli fosse venuto in mente al sistemista in quel momento.

[..omissis..]

X-Mailer: Microsoft Office Outlook 12.0

Thread-Index: Ade8I+Jli02Jj2LVTOKCKH/OaxGujg==

Content-Language: it

Disposition-Notification-To: Mario Rossi esempio@test.it

DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed; d=aruba.it; s=a1;

t=1633684055; bh=IMwliN/qHuqefSN08Vcj8iyYFidAJRE58SVHaL45adg=;

h=From:To:Subject:Date:MIME-Version:Content-Type;

b=dpmKCqeVV7NXrgXd3Kc0w40LAWyRJu66TlMQWAYrZPhs8cZBHLntByB3vQ19t+vEx

WyFjDDsrFnHN7+44dLTpIltjGgZG5fP62YMvm4Z6Hl6/E8zpej75eQtByYPjYQkX2Y

JKxz7uRozhSM58F1qJDA1OLzcuKFMtm9ZWN5pqeycyvRHA8FIMowB+3KRfp/6uF3eL

64D6vn9n1ZoH0B2RcYvEIOdyiwVKBbnhBlBSXN7jnXB771t10HrKrAVf3AqrejLOB6 [..omissis..]

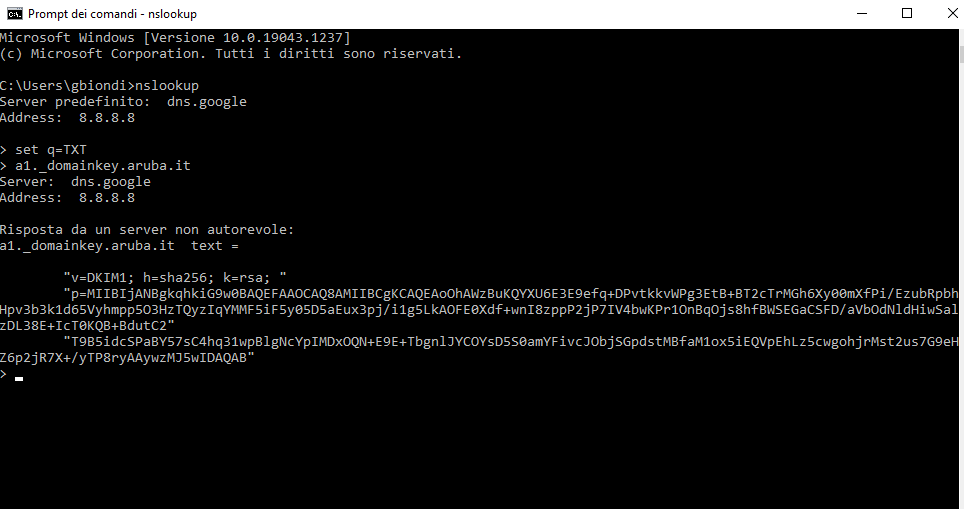

Il server che riceve questa mail (e che effettua attivamente il controllo DKIM) va a estrarre il selector e poi chiede al suo dns il record TXT

corrispondente a

a1._domainkey.aruba.it

Riassumendo il selector è estratto da ‘s=’ mentre la parte “_domainkey” è una parte fissa della richiesta della chiave pubblica e il dominio, il quale è estratto dalla variabile ‘d=’ immediatamente prima del selector nella header della mail da controllare. Nota che se non hai ricevuto una mail non puoi chiedere la chiave pubblica di un dominio, perchè non sai che selector usare per richiede il record TXT.

Per chiarezza possiamo usare l’utility ‘nslookup’ per richiedere la chiave pubblica di aruba.it

Ora il server che ha ricevuto la email, attraverso una processo matematico puo’ verificare che la email non sia stata modificata nel trasporto e che sia stata firmata con la chiave privata accoppiata alla chiave pubblica, ottenendo i due vantaggi che ho scritto sopra.

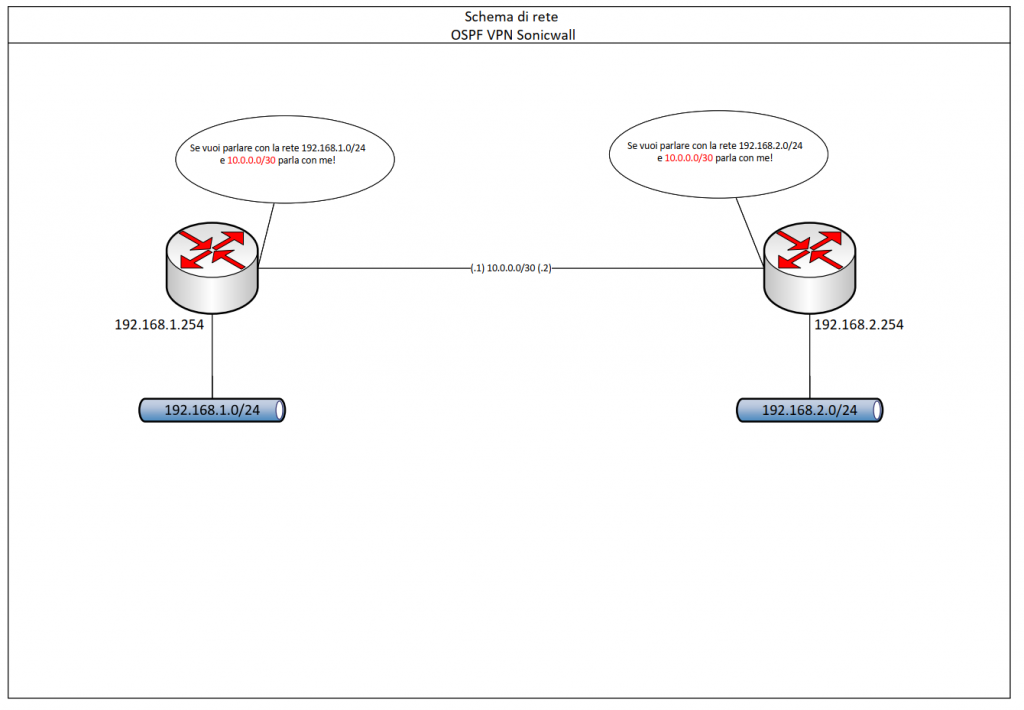

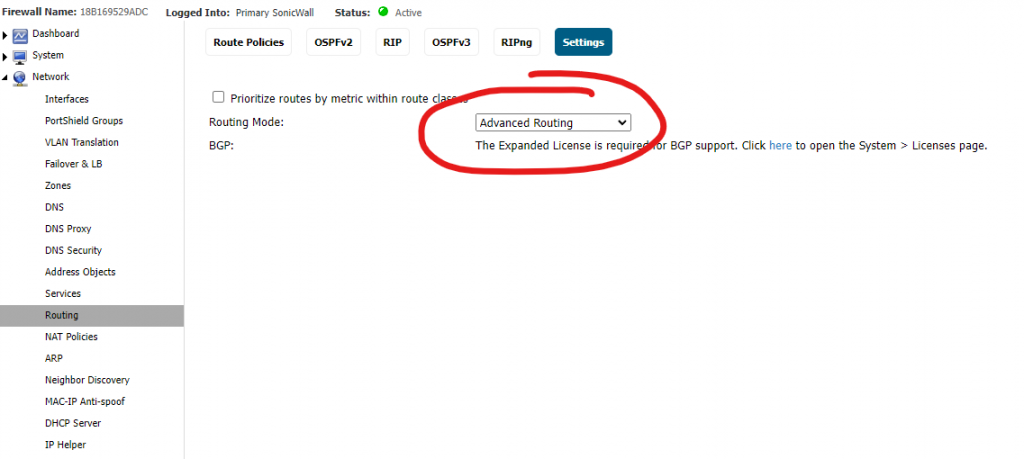

Se ti stai chiedendo cos’è OSPF e a cosa serve allora non andare avanti in questo articolo, vai su google e cerca. Se invece sai dicosa parlo, implementare OSPF su Sonicwall è semplice: occorre usare le VPN in modalità tunnel anzichè “site to site” in modalità numbered. Le versioni si sonicOS che supportano questa modalità sono superiori alla V6.0. Occorre solo ricordarsi di comunicare al motore OSPF di non pubblicare i pool di indirizzi IP sulle interfaccie WAN. Purtroppo questa configurazione si fa soltanto in CLI e non è possibile farla da GUI.

Dopo aver abilitato “advanced routing” andando sulla CLI possiamo configurare OSPF in modo che non pubblichi certe reti. Normalmente si configura OSPF per “ridistribuire le reti direttamente connesse” e altrettanto ovviamente si deve configurare per non distribuire i pool di ip presenti sulle (o sulla) WAN. Si procede in questo modo:

admin@18B169529ADC> configure terminal

config(18B169529ADC)# routing

(config-routing)# ospf

ARS OSPF>configure terminal

ARS OSPF(config)>router ospf

ARS OSPF(config-router)>summary-address 81.81.81.8/29 not-advertise

ARS OSPF(config-router)>exit

ARS OSPF(config)>exit

ARS OSPF>write file

Configuration saved to OSPF

ARS OSPF>

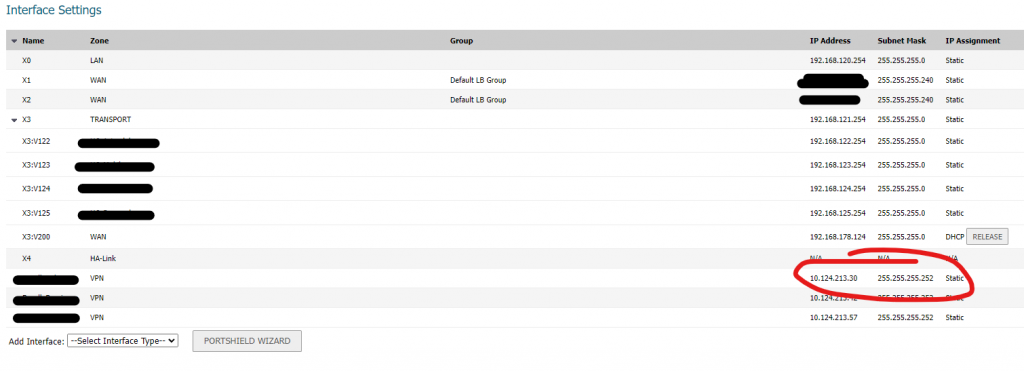

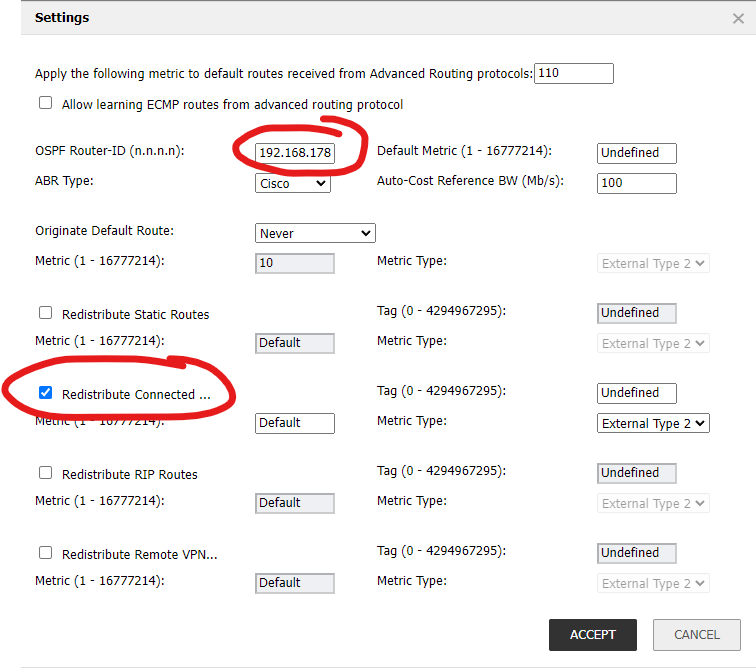

Una volta che i tunnel sono attivi, devi aggiungere un’interfaccia in network/interface add “Virtual Tunnel Interface” in modo da poter dare un ip statico /30. In questo modo si crea una rete cosidetta di trasporto, tra il tuo firewall e l’altro partner. Resta da configurare i setting generali di OSPF in modo da dare un nome univoco al questo firewall a livello OSPF come in figura e scegliere quali sono le reti che devono essere redistribuite. Notare che sonicwall configlia di usare l’ip della X0 nel campo ‘OSPF Router’ in modo che sia univoco.

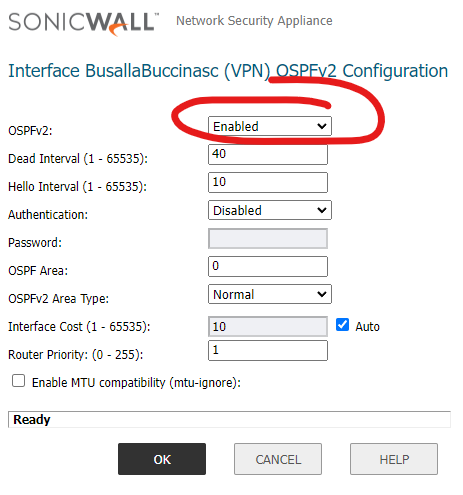

A questo punto occorre configurare configurare su quale interfaccia OSPF dovrà essere attivato, ovvero sulla rete di trasporto /30 che abbiamo creato con la VPN in modalita’ tunnel, come di seguito:

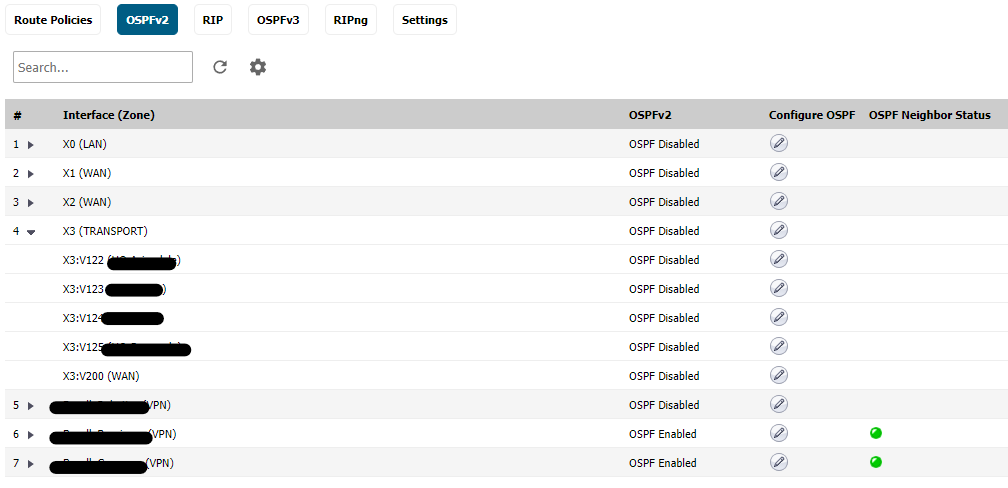

se abbiamo fatto tutto correttamente apparira’ una pallina verde che significa che OSPF è in comunicazione con il partner e la routing table si popolera’ di nuove rotte con peso 110 valore classico di OSPF. Se invece rimane una pallina rossa, la cosa piu’ probabile è che il tunnel non sia attivo. Nella figura si vedono due tunnel con OSPF abilitato.

Attenzione: occorre rimuovere dalla pubblicazione le reti che non interessano, ovviamente ci sono le WAN, che non si capisce come mai, nessun HOWTO le cita, ma sopratutto le reti ‘cosidette’ di trasporto, le varie /30 che si vanno a creare tra i vari Sonicwall, che inoltre generano conflitti negli aggiornamenti di rotte OSPF. Questo problema si evidenzia sempre tra due Sonicwall adiacenti. Entrambi annuncieranno che quella rete è di loro proprieta’.